Ketika website WordPress ter-inject shell (seperti WSO, IndoXploit, ataupun backdoor PHP), itu berarti hacker telah mendapatkan akses ke file website dan dapat mengontrol server, mengupload file berbahaya, mencuri data, mengirim spam, bahkan merusak reputasi domain. Kondisi ini harus ditangani secepat mungkin, karena semakin lama dibiarkan, semakin besar potensi kerusakan yang ditimbulkan.

Tanda-Tanda WordPress Terinject Shell

Beberapa ciri umum ketika website telah terkena shell/backdoor:

-

Ada file mencurigakan di folder

/wp-content/atau/public_html/ -

Tiba-tiba muncul redirect ke website aneh

-

Banyak file

.phpasing dengan nama acak -

CPU hosting tiba-tiba tinggi

-

Homepage berubah (deface)

-

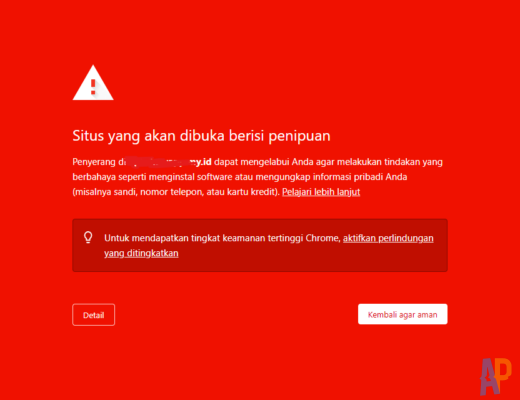

Google menandai situs sebagai berbahaya / malware

Jika tanda-tanda ini muncul, berarti website sudah terinfeksi.

Cara Mengatasi WordPress yang Terinfect Shell

Ikuti langkah di bawah ini secara berurutan:

1. Scan untuk menemukan file berbahaya

Gunakan tools security scanner agar kamu tahu lokasi file backdoor berada. Kamu bisa gunakan fitur WordPress Scanner dari Arenhost untuk mempermudah proses deteksi:

👉 https://arenpedia.com/docs/cara-menggunakan-wordpress-scanner/

2. Hapus File Shell & Backdoor

Setelah ditemukan:

-

Hapus file mencurigakan seperti:

wso.php,indo.php,mini.php,bypass.php, dll -

Hapus juga file .php dengan nama acak, contoh:

a87sd9.php,system48.php, dll

Catatan penting: Backdoor sering disisipkan juga di file core seperti

index.phpataufunctions.php. Jadi pastikan melakukan pengecekan menyeluruh.

3. Gunakan WP Secure untuk membersihkan dan memulihkan sistem

Untuk mempercepat proses pembersihan, gunakan fitur WP Secure dari Arenhost, yang dapat:

- Mengembalikan WordPress core ke kondisi bersih

- Menghapus file malware

- Menghapus backdoor tersembunyi

- Meningkatkan proteksi setelah pembersihan

👉https://arenpedia.com/docs/cara-menggunakan-wordpress-secure/

4. Aktifkan File Lock WordPress

Setelah website bersih, kunci file penting menggunakan fitur File Lock agar hacker tidak bisa upload, modifikasi, atau menyisipkan shell ulang ke file WordPress.

Fokus kunci:

-

wp-config.php -

folder

/wp-includes/ -

folder

/wp-admin/ -

.htaccess

Dengan File Lock, perubahan file hanya bisa dilakukan oleh user yang sah sehingga serangan reinjeksi bisa dicegah sejak awal.

👉https://arenpedia.com/tutorial/cara-mencegah-serangan-hacker-dengan-shell-injection-pada-wordpress/

Cara Mencegah Shell Injection di Masa Depan

Lakukan tindakan pencegahan berikut:

1. Scan rutin

👉 https://arenpedia.com/docs/cara-menggunakan-wordpress-scanner/

2. Hindari plugin/theme bajakan

Karena 80% file nulled mengandung backdoor.

3. Gunakan File Lock & proteksi WordPress secara berkelanjutan

👉https://arenpedia.com/tutorial/cara-mencegah-serangan-hacker-dengan-shell-injection-pada-wordpress/

4. Backup rutin

Backup mingguan / harian = recovery cepat bila terjadi serangan.